← Tutti gli articoli

Minacce informatiche 2025: attacchi in evoluzione, impatti sui dati e come proteggersi

Il panorama della cybersecurity nel 2025 si è rivelato più turbolento che mai. I cyberattacchi sono in forte aumento: il numero medio settimanale di attacchi per organizzazione è più che raddoppiato rispetto al 2021. Allo stesso tempo, la varietà e complessità delle minacce informatiche è cresciuta, spinte anche dall’uso di nuove tecnologie come l’intelligenza artificiale (IA). Non sono solo le grandi aziende a essere colpite: le piccole imprese risultano particolarmente esposte, con un numero sette volte maggiore di organizzazioni che riferiscono scarsa resilienza cyber rispetto al 2022. In questo rapporto passeremo in rassegna le principali tendenze del 2025 – dagli attacchi ransomware ai malware sofisticati, dalle campagne di phishing evolute alle vulnerabilità zero-day – evidenziando l’impatto sui dati e sulle imprese e sottolineando l’importanza di backup e piani di disaster recovery per mitigare i rischi.

Ransomware inarrestabile

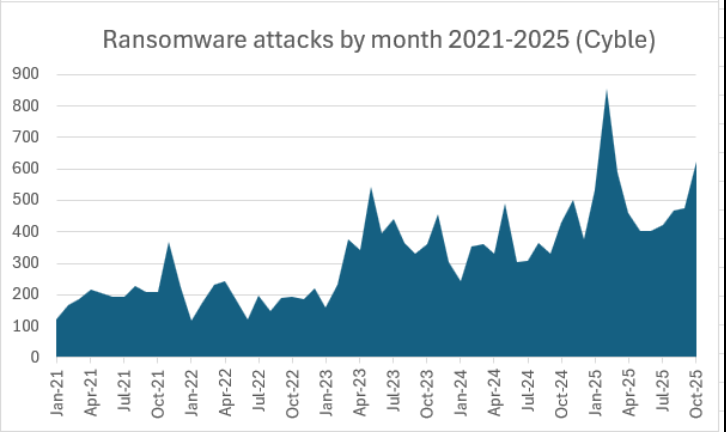

Il ransomware si conferma la minaccia informatica più pressante del 2025. Secondo il World Economic Forum, le imprese considerano proprio gli attacchi ransomware il rischio cyber maggiore per le loro operazioni. I dati europei di ENISA mostrano che oltre l’81% degli incidenti analizzati ha coinvolto ransomware, spesso accompagnato da furto e estorsione di dati (doppia estorsione), mentre il 15% sono state violazioni di dati senza cifratura. Il modello Ransomware-as-a-Service (RaaS) ha ulteriormente alimentato il fenomeno, abbassando le barriere d’ingresso per i criminali informatici. Il risultato è un volume di attacchi in costante crescita: ad esempio, nel solo mese di ottobre 2025 si sono registrati 623 attacchi ransomware noti, un aumento di oltre il 30% rispetto al mese precedente. Complessivamente, nei primi dieci mesi dell’anno i ransomware sono aumentati del 50% rispetto allo stesso periodo del 2024, raggiungendo livelli quasi record. I settori colpiti spaziano dall’industria alla sanità, dai servizi professionali fino all’energia, a conferma che nessun ambito è immune. Emblematico il caso di un gigante retail britannico costretto a sospendere per 15 settimane i servizi online dopo un attacco, con perdite stimate di 300 milioni di dollari.

Andamento mensile degli attacchi ransomware (2021–2025) secondo i dati Cyble: il grafico mostra un trend in escalation con un picco di quasi 900 attacchi a gennaio 2025 e livelli ancora elevati (>600) a fine anno.

La professionalizzazione dell’ecosistema criminale è un fattore chiave: gruppi ransomware ben organizzati collaborano, si scambiano strumenti e sfruttano l’automazione per massimizzare l’impatto. Nuove varianti e gruppi emergono in continuazione, rimpiazzando quelli smantellati. Questo modello di business del crimine informatico rende gli attacchi ransomware imprevedibili e sempre più efficaci. Per le vittime, oltre al danno economico immediato derivante dal fermo dei sistemi, c’è la minaccia della pubblicazione dei dati rubati sul dark web se si rifiuta di pagare il riscatto – una leva che i criminali usano per aumentare la pressione. Non sorprende quindi che la doppia estorsione renda i data breach e i ransomware due facce della stessa medaglia nelle statistiche di quest’anno.

Malware avanzati e tecniche “fileless”

Parallelamente all’esplosione del ransomware, il 2025 ha visto un’evoluzione dei malware tradizionali e delle tattiche impiegate per compromettere i sistemi. Da un lato, i numeri restano impressionanti: Kaspersky riferisce che i suoi sistemi di sicurezza hanno bloccato oltre 500.000 file dannosi ogni giorno nel 2025, segno dell’ampiezza della minaccia malware in circolazione. Dall’altro lato, molti attacchi non ricorrono nemmeno a malware “classici”: secondo il report CrowdStrike 2025, ben il 79% delle intrusioni rilevate non ha utilizzato file malware eseguibili, affidandosi invece a tecniche “living-off-the-land” come l’uso di credenziali rubate e strumenti legittimi già presenti nei sistemi bersaglio. In pratica, i criminali informatici spesso sfruttano account compromessi e funzioni di amministrazione esistenti per muoversi indisturbati nelle reti, eludendo gli antivirus tradizionali.

Un ruolo importante in queste intrusioni silenziose è giocato dai info-stealer, malware specializzati nel rubare credenziali e sessioni di login. Nel 2025 si è osservata una diffusione massiccia di questi tool nel dark web: ad esempio, Lumma Stealer è risultato uno degli strumenti di furto credenziali più prevalenti dall’inizio dell’anno. Attraverso credenziali sottratte (poi vendute nei circuiti criminali) e accessi RDP/VPN non adeguatamente protetti, i cybercriminali possono insinuarsi nelle infrastrutture senza fare rumore, bypassando la necessità di scaricare malware riconoscibili. Anche le catene di fornitura software sono state sfruttate: la compromissione di aggiornamenti o librerie di terze parti ha in alcuni casi aperto brecce in serie di organizzazioni fidate. Queste tecniche avanzate richiedono alle aziende un approccio di sicurezza proattivo, con monitoraggio continuo di attività anomale e controlli stretti sugli accessi.

Phishing evoluto e social engineering

Gli attacchi di phishing e, più in generale, le truffe basate sull’ingegneria sociale hanno raggiunto nuovi livelli di sofisticazione nel 2025. Il phishing rimane il vettore di attacco iniziale più comune, responsabile di circa il 60% delle violazioni iniziali analizzate. Tuttavia, le vecchie e-mail sgrammaticate sono state rimpiazzate da campagne estremamente convincenti, spesso alimentate dall’IA generativa. Report di settore indicano che oltre l’80% delle attività di social engineering osservate a inizio 2025 ha visto l’uso di strumenti di intelligenza artificiale. In pratica, algoritmi avanzati sono utilizzati per creare email di phishing su misura (es. finte comunicazioni interne o richieste del CEO) che imitano perfettamente tono e stile autentici.

Questa evoluzione si manifesta in minacce come il Business Email Compromise (BEC) di nuova generazione e persino in deepfake audio/video. Quest’anno un gruppo di truffatori è riuscito a ingannare un’azienda usando un video deepfake di dirigenti senior durante una videochiamata, convincendo un dipendente a trasferire 25 milioni di dollari. In un altro caso sventato, i criminali hanno falsificato la voce del CEO di una nota azienda per impartire ordini fraudolenti – riconosciuti come falsi solo grazie a una domanda di controllo posta da un dipendente accorto. Anche campagne su larga scala come quella del gruppo Scattered Spider hanno dimostrato l’efficacia dell’inganno: questi hacker, sospettati degli attacchi a colossi come Allianz, Qantas, Marks & Spencer e altri, eccellono nel impersonare dipendenti o fornitori reali per ottenere accessi alle reti aziendali.

Di fronte a minacce del genere, che sfruttano le debolezze umane ancor prima che quelle tecnologiche. La formazione del personale e la sensibilizzazione costante sono fondamentali: ogni individuo deve imparare a riconoscere i segnali di un possibile raggiro (URL sospetti, richieste anomale, pressioni urgenti) e a verificare prima di cliccare. Nel 2025 questo concetto si è rafforzato: la prima linea di difesa non è il software antivirus, ma l’utente consapevole.

Vulnerabilità zero-day ed exploit lampo

Un altro fronte critico delle minacce 2025 riguarda le vulnerabilità software. Gli hacker hanno continuato a sfruttare falle sconosciute (zero-day) o appena divulgate con velocità impressionante. Si stima che oltre il 21% delle intrusioni iniziali avvenga sfruttando vulnerabilità in sistemi esposti. Appena un produttore annuncia una patch per una falla grave, i criminali la analizzano e in pochi giorni avviano campagne massive di exploit prima che le organizzazioni riescano ad aggiornare i loro sistemi. Questo weaponization accelerato ha colpito in particolare applicazioni Internet-facing molto diffuse: ad esempio VPN e firewall aziendali (come Citrix NetScaler, Fortinet, Palo Alto), piattaforme di collaborazione e ticketing, server di posta elettronica non aggiornati, ecc. Una delle lezioni del 2025 è che il tempo che intercorre tra la divulgazione di una vulnerabilità critica e il suo sfruttamento attivo si è ridotto drasticamente – in alcuni casi a pochi giorni o ore – mettendo sotto pressione i processi di patch management tradizionali.

Non sono mancati veri e propri zero-day scoperti e armati da attori avanzati, spesso con l’ausilio dell’IA. Infatti, l’intelligenza artificiale non è solo difensiva: come evidenziato dal World Economic Forum, i criminali la impiegano per individuare punti deboli ignoti e sviluppare exploit complessi su misura. Nel 2025 si sono registrati attacchi che sfruttavano falle critiche in software di largo uso (es. una vulnerabilità nel popolare sistema Oracle E-Business Suite è stata sfruttata dal ransomware Clop, o una falla di GoAnywhere MFT da parte del gruppo Medusa). Anche vulnerabilità note ma non risolte (sistemi non patchati) hanno favorito le infezioni, ricordando alle aziende l’importanza di mantenere alta la igiene di sicurezza. Complessivamente, queste tendenze sottolineano la necessità di un approccio proattivo: monitoraggio di nuove minacce, applicazione tempestiva di aggiornamenti e magari l’adozione di virtual patching e segmentazione di rete per mitigare i rischi nel frattempo.

Attacchi alle infrastrutture critiche

Le infrastrutture critiche (sanità, trasporti, energia, enti governativi) hanno continuato ad essere bersaglio di attacchi mirati nel 2025, con potenziali conseguenze sulla collettività. Gli ospedali e il settore sanitario in particolare hanno subito forti pressioni: i cybercriminali sanno che il costo del fermo operativo è altissimo (si stimano perdite fino a 7.900 dollari al minuto per l’indisponibilità di sistemi sanitari cruciali), quindi attacchi ransomware agli ospedali garantiscono loro un’enorme leva per esigere il riscatto. Purtroppo, diversi fornitori di servizi sanitari hanno visto i dati di milioni di pazienti esfiltrati. Ad esempio, un attacco ransomware rivelato nel 2025 ai danni di un importante gruppo di cliniche ha compromesso le informazioni personali e cliniche di 1,27 milioni di persone. Oltre al danno economico e di reputazione, questi incidenti creano rischi concreti per la sicurezza dei pazienti e la continuità delle cure.

Le infrastrutture critiche (sanità, trasporti, energia, enti governativi) hanno continuato ad essere bersaglio di attacchi mirati nel 2025, con potenziali conseguenze sulla collettività. Gli ospedali e il settore sanitario in particolare hanno subito forti pressioni: i cybercriminali sanno che il costo del fermo operativo è altissimo (si stimano perdite fino a 7.900 dollari al minuto per l’indisponibilità di sistemi sanitari cruciali), quindi attacchi ransomware agli ospedali garantiscono loro un’enorme leva per esigere il riscatto. Purtroppo, diversi fornitori di servizi sanitari hanno visto i dati di milioni di pazienti esfiltrati. Ad esempio, un attacco ransomware rivelato nel 2025 ai danni di un importante gruppo di cliniche ha compromesso le informazioni personali e cliniche di 1,27 milioni di persone. Oltre al danno economico e di reputazione, questi incidenti creano rischi concreti per la sicurezza dei pazienti e la continuità delle cure.

Anche il settore dei trasporti ha registrato episodi significativi: a settembre, un cyberattacco a un sistema IT condiviso ha mandato in tilt i banchi check-in e i nastri bagagli di diversi grandi aeroporti europei, causando ritardi, cancellazioni e disagi a catena. Questo caso ha evidenziato quanto interconnessi siano i servizi critici e come una singola falla possa propagare effetti a livello internazionale, richiedendo collaborazione tra aziende, fornitori tecnologici e autorità per ripristinare la normalità. Sul fronte energia e utility, si mantiene alta l’attenzione dopo gli incidenti degli anni scorsi; nel 2025 si sono registrati tentativi di intrusioni (riusciti e non) a danno di reti elettriche e impianti industriali, con l’intento di sabotaggio o richiesta estorsiva. Anche agenzie governative strategiche non sono state risparmiate: emblematico il caso di un’importante agenzia nucleare statunitense finita nel mirino di hacker, a dimostrazione che qualsiasi ente, per quanto ben protetto, può diventare un target.

Di fronte a queste minacce, l’Unione Europea e altri governi stanno correndo ai ripari anche sul piano normativo. Nel 2025 in UE sono entrate in vigore nuove normative sulla resilienza digitale (es. NIS2, Cyber Resilience Act, Digital Operational Resilience Act) per imporre standard di sicurezza più elevati, e paesi come il Regno Unito valutano di proibire per legge il pagamento di riscatti da parte di enti pubblici. L’obiettivo è disincentivare i criminali e rafforzare la resilienza delle infrastrutture vitali.

Impatto su dati e imprese, e importanza del backup

Le conseguenze concrete di queste minacce sul tessuto economico e sui dati degli utenti nel 2025 sono state ingenti. Data breach su larga scala hanno esposto milioni di persone al furto di informazioni sensibili: in ottobre 2025, ad esempio, quasi tutti gli incidenti gravi segnalati hanno comportato l’esfiltrazione di dati (oltre che malware o cifratura), con milioni di utenti i cui dati personali sono finiti in vendita nel dark web. Queste violazioni comportano costi diretti e indiretti elevatissimi per le aziende colpite: secondo il rapporto IBM, il costo medio globale di una violazione di dati nel 2025 è stato di 4,4 milioni di dollari. Pur in leggero calo rispetto all’anno precedente (grazie a migliori capacità di rilevazione e risposta), restano cifre che possono mettere in ginocchio un’organizzazione impreparata. Settori altamente regolamentati come la sanità affrontano anche sanzioni legali e cause collettive a seguito di una compromissione, amplificando la coda lunga dei costi per anni dopo l’incidente. Inoltre, come abbiamo visto, i tempi di inattività causati da un attacco possono comportare perdite commerciali enormi – basti ricordare i 15 settimane di fermi operativi di M&S citati prima, o le ore di down di servizi finanziari e di e-commerce durante alcuni attacchi, con conseguenti mancate vendite e disservizi ai clienti.

Di fronte a questi rischi, è cruciale per aziende di ogni dimensione investire in resilienza informatica. Significa prima di tutto prevenire, ma anche saper reagire e recuperare rapidamente in caso di incidente. In particolare, disporre di backup aggiornati e di un solido piano di disaster recovery può fare la differenza tra un semplice spavento e una catastrofe. Avere copie di sicurezza isolate permette di ripristinare i dati senza dover sottostare alle richieste di riscatto dei criminali, scongiurando sia l’interruzione prolungata dei servizi che la perdita definitiva di informazioni chiave. Non a caso, gli esperti Kaspersky sottolineano che eseguire backup regolari dei file critici è una vera ancora di salvezza in caso di ransomware, consentendo di recuperare i sistemi senza pagare e senza perdere dati. Anche una buona pianificazione di risposta agli incidenti (esercitazioni, procedure chiare, ruoli assegnati) si è rivelata determinante: aziende dotate di team di incident response e piani testati hanno registrato costi di violazione inferiori di oltre il 50% rispetto a chi ne era privo. In sintesi, il 2025 ci ha insegnato che preparazione e rapidità di risposta sono parte integrante della sicurezza.

Conclusioni e consigli pratici

Il 2025 ha evidenziato sfide significative sul fronte della sicurezza informatica, ma anche rafforzato l’importanza di un approccio integrato alla cybersecurity. Tecnologia, processi e persone devono concorrere insieme per creare difese robuste. Per un’azienda di qualsiasi settore, investire nella protezione dei dati – attraverso backup affidabili, formazione e strumenti avanzati – non è più solo una buona prassi IT, ma un requisito essenziale per garantire la sicurezza dei dati e la continuità del business in un’epoca di minacce digitali pervasive. Con lo sguardo verso il 2026, la parola d’ordine rimane resilienza: prepararsi al peggio, sperando per il meglio, consente di affrontare con successo anche gli scenari di attacco più critici.

Per qualsiasi domanda o dubbio in merito a questo articolo,

Contattaci