← Tutti gli articoli

Ransomware: cos’è e come proteggersi con il backup

Uno dei maggiori rischi di sicurezza informatici per le aziende negli ultimi anni è la massiccia diffusione di virus di tipo “ransomware”, che vanno da nomi ormai storici come Cryptolocker, Locky, TeslaCrypt o Wannacry, fino alle più recenti minacce degli ultimi anni:

- LockBit: Nonostante alcune azioni delle forze dell’ordine, LockBit è rimasto uno dei gruppi più attivi per gran parte del periodo, anche se la sua attività sembra essere diminuita nella seconda metà del 2024.

- RansomHub: Emerso nel 2024, RansomHub è diventato rapidamente uno dei gruppi RaaS più importanti per numero di attacchi rivendicati.

- Play: Questo gruppo è noto per la sua aggressività e per lo sfruttamento di vulnerabilità.

- Akira: Si ritiene che abbia legami con il defunto gruppo Conti e ha mostrato una significativa attività.

- Black Basta: Un altro gruppo con possibili legami con Conti, è rimasto attivo.

- Qilin (aka Agenda): Apparso nel 2022, ha aumentato la sua attività nel 2024.

- Medusa: Noto per le sue tattiche di estorsione e la sua presenza mediatica.

- Clop: Pur avendo rallentato la sua attività dopo una serie di attacchi di alto profilo nel 2023 (come quelli legati a MOVEit), è rimasto una minaccia.

- Killsec: Un nuovo gruppo emerso nel 2024 con un’attività significativa.

- BianLian: Un gruppo noto per l’estorsione senza crittografia.

La grande diffusione di questi virus è dovuta ad alcuni semplici fattori chiave, ovvero la capacità di ingannare gli utenti con siti, email o messaggi che sembrano perfettamente leciti (ma contenenti il virus in allegato sotto le mentite spoglie di una fattura o di un altro documento) e la difficoltà degli antivirus di individuare in tempo l’attività sospetta messa in atto da questi malware, anche a causa della continua comparsa di nuove varianti degli stessi e di nuove organizzazioni criminali.

L’escalation del fenomeno ransomware negli ultimi anni è stata significativamente alimentata dalla proliferazione di strutture criminali che offrono il cosiddetto “Ransomware-as-a-Service” (RaaS). Questo modello operativo consente ad affiliati, spesso con competenze tecniche limitate, di utilizzare infrastrutture ransomware preesistenti, sviluppate e gestite da gruppi criminali più esperti. In pratica, i creatori del ransomware forniscono il codice malevolo, i portali di pagamento, e l’assistenza necessaria per condurre gli attacchi, in cambio di una percentuale del riscatto pagato dalla vittima. Questa “democratizzazione” dell’attacco informatico ha abbassato la barriera d’ingresso per i cybercriminali, portando a un aumento esponenziale del numero di attacchi e alla diffusione di minacce sempre più sofisticate.

Cosa fa un virus ransomware

Ma cosa fanno esattamente i ransomware come Lockbit? E perché sono stati definiti devastanti per la sicurezza e la conservazione dei dati delle aziende e degli utenti privati?

Al livello base, questi virus fanno una cosa molto semplice: criptano, e quindi rendono inaccessibili (non più “apribili” per intenderci), quasi tutti i file presenti su un computer, e in special modo tutti i file che possono risultare importanti, come ad esempio file Excel, documenti (.doc, .docx, ecc), immagini JPEG (quindi tutte le immagini e le foto), PDF, file Zip, ecc…

Una volta che il virus avrà criptato questi file, non si potrà più aprirli in nessun modo se non conoscendo la password di cifratura e usando uno specifico software che possa effettuare la decrittazione. Ad infezione completata, il ransomware mostrerà a video una finestra che avverte l’utente che tutti i suoi file sono stati criptati, e che per riaverli dovrà pagare un riscatto entro una certa scadenza. Ecco di seguito una finestra di esempio:

Se tutti i nostri file sono stati resi inaccessibili da un ransomware, la situazione a questo punto può essere davvero disperata. Si tratta di un fatto ormai accertato che molte aziende decidono di pagare il riscatto (cosa che però solo in alcuni casi può effettivamente permettere di recuperare i propri file), ma questa soluzione è sempre sconsigliata per vari motivi.

Non pagare il riscatto: perché cedere alle richieste dei cyber criminali è un grave errore

No, non dovresti assolutamente pagare il riscatto, né tentare di negoziare con i criminali responsabili dell’attacco.

Anche se abbiamo visto alcune amministrazioni statali e locali statunitensi cedere alle richieste dei cyber-criminali, queste rimangono eccezioni: solo una piccola percentuale ha pagato per recuperare i propri dati da attacchi ransomware.

Il tuo pagamento molto probabilmente finanzierà lo sviluppo e il lancio di nuove varianti di ransomware, oltre potenzialmente ad altre attività criminali. Rifiutandoti di pagare, potresti aiutare altre potenziali vittime a evitare futuri attacchi. Inoltre, non hai alcuna garanzia di riavere i tuoi file: in alcuni casi, gli hacker hanno inviato chiavi di decrittazione inutili, in altri non hanno inviato assolutamente nulla. Sebbene preferiscano mantenere una reputazione “onorevole” per ispirare fiducia nelle loro vittime, non c’è onore tra i cyber-ladri.

Cosa fare se sei stato vittima di un attacco ransomware

La cosa migliore da fare è affidarsi ad un’azienda specializzata nel possibile recupero dei file o ad aziende che hanno già avuto casi simili e sanno quindi come agire.

Allo stato attuale delle conoscenze, con molte delle prime varianti di ransomware è possibile affidarsi a servizi che consentono di decriptare e recuperare i file con un spesa minima. Quasi tutte le aziende di antivirus offrono dei tool di decrittazione dei file e di rimozione dei ransomware, come ad esempio:

Kaspersky: https://noransom.kaspersky.com/

Trendmicro: https://success.trendmicro.com/en-US/solution/KA-0006362

Le linee guida da seguire nel momento in cui ci si accorge di essere stati infettati da un ransomware come Lockbit sono le seguenti:

- Se ci si accorge che alcuni file sono diventati inaccessibili, ma non è ancora apparsa nessuna finestra di riscatto, il consiglio è quello di spegnere subito il computer, staccarlo dalla rete e staccare qualsiasi disco esterno o altra periferica di salvataggio dati, per evitarne la compromissione completa. Rivolgiamoci quindi a personale esperto per la pulizia del sistema prima di riavviarlo.

- Se l’infezione è già avvenuta ed è apparsa la finestra di riscatto, prendiamo nota dei collegamenti forniti dal virus per pagare il riscatto (come ultima estrema opzione), e procediamo quindi alla rimozione del virus. Anche in questo caso, scolleghiamo qualsiasi periferica di rete o disco esterno o altri dischi che possano essere raggiunti e compromessi dal virus. Scolleghiamo anche il computer dalla rete. Utilizzeremo una chiavetta USB per copiarci eventuali tool di rimozione, pulizia e ripristino.

- Procediamo con la rimozione del virus e con il tentativo di recupero dei file con i tool forniti dagli antivirus.

Una ulteriore scansione e rimozione potrebbe essere quindi effettuata con un qualsiasi antivirus aggiornato.

A seguito di questo, premuniamoci subito da possibili re-infezioni usando degli strumenti di monitoring più “aggressivi” per possibili attività malevole come quelle tipiche dei ransomware. Tutti gli antivirus recenti forniscono questo tipo di protezione in tempo reale, come ad esempio Avast: https://www.avast.com/c-how-to-prevent-ransomware

Il miglior rimedio: avere sempre un backup inaccessibile al ransomware

Abbiamo sin qui parlato della situazione peggiore, ovvero di quella in cui tutti i nostri file sono (“temporaneamente”) perduti e non abbiamo nessuna copia di riserva degli stessi. Questo ci mette nella condizione di doverci affidare a degli esperti di recupero dati, o comunque di dover utilizzare strumenti appositi per la rimozione del virus ransomware e la decrittazione dei file. Infine, se tutto questo non dovesse funzionare, avremmo come ultima possibilità solo quella di pagare un riscatto e sperare che i cyber criminali che hanno creato il virus siano ancora “raggiungibili”, che non siano stati arrestati o i siti oscurati (in tal caso è bene informarsi su eventuali recenti operazioni di polizia, che possano in qualche modo aver avuto accesso ai sorgenti dei virus e quindi alle chiavi per la decrittazione).

In questo articolo vogliamo tuttavia parlare anche di prevenzione, ovvero dei modi con cui proteggersi da Cryptolocker, Wannacry, Lockbit e da tutti gli altri ransomware in modo che un eventuale attacco non blocchi la nostra azienda e non ci faccia perdere tutti i nostri dati personali. Le basilari linee guida da seguire sono ovviamente l’installazione di un software antivirus e/o di un software firewall, e, come ci ha insegnato il caso Wannacry, mantenere sempre il proprio sistema operativo aggiornato cone le ultime patch di sicurezza. Oltre a questo, il modo migliore per uscire indenni da una infezione ransomware è avere pianificato per tempo una accurata ed efficace strategia di backup dei dati. In questa seconda parte dell’articolo daremo quindi alcuni consigli su come fare un backup nel migliore dei modi con Iperius Backup.

Abbiamo pensato di esporlo in modo chiaro e schematico attraverso le seguenti domande e risposte:

- Quali tipologie di backup sono consigliate per poter recuperare i file a seguito di un attacco ransomware?

Innanzitutto i backup fuori sede (offsite), ovvero i backup online su Cloud e FTP, perché queste destinazioni non sono raggiungibili dal virus. Quindi i backup su supporti esterni rimovibili, come dischi USB e cartucce RDX, che possono essere sostituiti a rotazione con cadenza mensile, fisicamente scollegati e portati in un luogo esterno all’azienda, risultando utili anche in caso di furti o disastri ambientali (backup di tipo air-gap). Scegliamo sempre due o più destinazioni per il nostro backup, con operazioni e pianificazioni diverse. Iperius può eseguire backup online su Google Drive, Dropbox, OneDrive, Amazon S3, Azure Storage e qualsiasi server FTPS/SFTP. Infine, Iperius supporta i backup immutabili mediante Object Lock su Amazon S3. Tutte queste strategie, anche note come metodo 3-2-1, danno la sicurezza di avere sempre una copia ripristinabile dei propri dati. Iperius Backup fornisce inoltre uno spazio sicuro per l’archiviazione cloud GDPR compliant nel territorio dell’Unione Europea: Iperius Storage. Per maggiori informazioni sui backup in cloud, leggi i relativi tutorial.

- Con che cadenza devo pianificare il backup?

La raccomandazione fondamentale è di creare diverse operazioni di backup, con pianificazioni diverse. Ci deve essere infatti un backup giornaliero, ma anche un backup settimanale e mensile. Questo per evitare che, nel caso si verifichi una infezione, i backup precedenti vengano inavvertitamente sovrascritti con le copie criptate dei file (quindi per avere un margine di tempo per accorgersi dell’infezione). Attenzione ai backup effettuati di domenica, dato che a volte le infezioni automatiche possono avvenire durante i weekend.

- Che modalità di backup utilizzare?

Il consiglio è quello di effettuare dei backup giornalieri con la modalità Completo + Incrementale o Completo + Differenziale (per avere uno storico dei file modificati), e dei backup settimanali e mensili che fanno inizialmente un backup completo e successivamente aggiornano questo backup solo con i file nuovi o modificati. Questo tipo di backup può essere fatto su destinazioni FTP/SFTP, dischi esterni, RDX, NAS, server o computer in rete. Anche il backup su Tape LTO (anche con cassette di tipo WORM, che possono essere scritte una sola volta e che rendono di fatto i backup immutabili) sono consigliati, specie nelle realtà aziendali e server, poiché su un tipo di dispositivo non accessibile da questi virus.

Infine, è assolutamente raccomandato effettuare anche un backup immagine (disk image), ovvero un backup completo dell’intero disco con cadenza settimanale o mensile, sia perché ci consente di ripristinare in poco tempo tutto il sistema allo stato precedente l’infezione, senza dover rifare configurazioni o reinstallare programmi. Questo è molto importante per la business continuity e per poter tornare operativi nel minor tempo possibile. Leggi i tutorial per il backup di tipo disk image e il relativo restore.

- So che il virus può raggiungere anche le cartelle di rete e compromettere i backup. Come proteggere il NAS dove effettuo il backup?

La domanda è molto importante. Ci sono diversi modi per proteggere un NAS dall’ingresso di un virus ransomware come Cryptolocker o Lockbit. Si può ad esempio scegliere di non condividere in rete nessuna cartella del NAS, e usare invece il suo server FTP o S3. Con Iperius è possibile configurare un backup di tipo FTP o S3 sui NAS che supportano questi protocolli (quasi tutti). In questo modo il NAS non sarà i nessun modo accessibile al virus.

Oppure, volendo mantenere le condivisioni di rete del NAS, si dovrà fare in modo che solo uno specifico utente possa avere permessi di scrittura nelle sue cartelle. Si può quindi creare un account specifico per il backup su Windows (o in Active Directory per i computer che sono in un dominio), quindi usare questo account per far girare il servizio di Iperius (o per l’impersonamento del processo di Iperius), che si occupa di eseguire i backup pianificati. In questo modo, solo Iperius potrà accedere in scrittura alle cartelle del NAS (dove ovviamente avremo dato i diritti di scrittura delle cartelle condivise solo a quell’utente).

Un’opzione per proteggere i backup dai ransomware

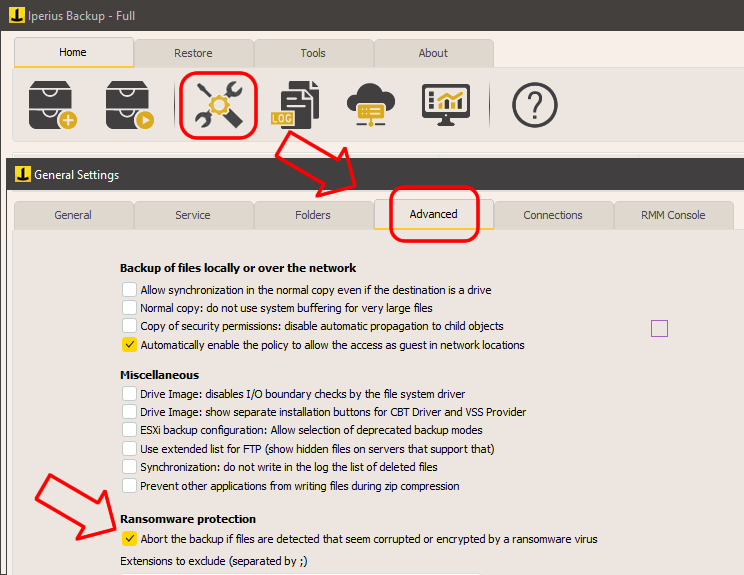

Come ulteriore misura di sicurezza per evitare casi di corruzione di precedenti backup a seguito di una infezione ransomware, Iperius mette a disposizione una specifica opzione che consente di rilevare la presenza di file corrotti o criptati da virus ransomware prima di fare il backup di file e cartelle su destinazioni locali, di rete o in cloud. Questa scansione intelligente protegge i backup precedenti dall’essere sovrascritti da copie compromesse dei file, e li preserva quindi dall’attacco del virus. Nell’immagine sottostante vediamo come abilitare questa opzione:

In questa opzione è anche possibile escludere alcune estensioni dal controllo, nel caso si verifichino dei falsi positivi.

Considerazioni sulla sottrazione e diffusione di dati sensibili

Esiste purtroppo un ulteriore pericolo negli attacchi ransomware più recenti, che non può avere il backup come unica soluzione. Le moderne campagne ransomware hanno infatti evoluto le loro tattiche, superando la semplice crittografia dei dati come unica forma di coercizione. Sempre più frequentemente, gli operatori ransomware adottano una strategia di “doppia estorsione“: oltre a rendere inaccessibili i file tramite cifratura, esfiltrano una consistente quantità di dati sensibili prima dell’attacco. Questa mossa aggiunge un ulteriore livello di pressione sulle vittime, poiché la minaccia non è più solo la perdita dell’operatività dovuta ai sistemi bloccati, ma anche la potenziale divulgazione pubblica di informazioni riservate, con conseguenti danni reputazionali, sanzioni normative e perdita di fiducia da parte di clienti e partner. L’attacco a Foxconn in Messico, avvenuto nel 2022, ne è un chiaro esempio, dove la compromissione dei dati e la minaccia di diffusione diventano un’arma potente nelle mani dei cybercriminali: https://www.bleepingcomputer.com/news/security/foxconn-confirms-ransomware-attack-disrupted-production-in-mexico/

Conclusioni

In conclusione, di fronte alla persistente e sofisticata minaccia del ransomware, una strategia di difesa efficace non può prescindere da un sistema di backup robusto e resiliente. L’adozione di soluzioni come Iperius Backup per implementare backup immutabili, sfruttando tecnologie come Object Lock su Amazon S3 e l’archiviazione su Tape LTO di tipo WORM, unitamente alla creazione di copie Air-Gap su supporti fisicamente rimovibili, rappresenta un baluardo fondamentale contro la perdita di dati e l’interruzione delle attività. Tuttavia, è cruciale sottolineare che il backup è solo un elemento di una strategia di sicurezza informatica olistica. La prevenzione, attraverso la formazione in cybersicurezza dei dipendenti e l’implementazione di antivirus avanzati, firewall configurati correttamente e l’adozione di ulteriori strumenti di sicurezza, rimane la prima linea di difesa per ridurre significativamente il rischio di cadere vittima di attacchi ransomware. Solo un approccio sinergico che combina una solida strategia di backup e disaster recovery con misure di prevenzione proattive può garantire una vera resilienza digitale per le organizzazioni.

Alcuni ulteriori approfondimenti sui ransomware: https://www.crowdstrike.com/en-us/cybersecurity-101/ransomware/

Per qualsiasi domanda o dubbio in merito a questo articolo,

Contattaci